Uma rápida olhada para os dez anos de vida do Windows XP e sua longa história de bugs e correções nos faz pensar imediatamente em duas questões: Como pode a indústria de software falhar tanto ao entregar aplicações seguras aos usuários? Será que ainda está longe o dia em que, para se usar um computador, não será mais preciso ser um expert em segurança?

Ao que parece, a mensagem clássica da indústria de segurança é sempre algo parecido como “você deveria saber que não poderia clicar neste link”, ou “como pôde acreditar que aquela mensagem realmente veio de sua mãe?”.

Para alguns usuários de computador é incrível acreditar que ainda existam tantos usuários vítimas dos mesmos golpes (ainda que ligeiramente diferentes). Mas o que é que os desenvolvedores de sistemas de segurança têm feito para ajudar realmente estas pessoas?

Veja abaixo seis situações corriqueiras, a percepção comum que os usuários têm a respeito delas, e como os especialistas em segurança lidam com o assunto.

“Se um e-mail parece autêntico, então ele é seguro”

Ao que parece, os desenvolvedores de sistemas de segurança acreditam mesmo que todos os usuários são tão inteligentes quanto eles. Afinal, mensagens spam, ataques phishing e todo tipo de malware têm existido há anos. Se os especialistas não se surpreendem quando um ataque se faz passar por uma mensagem eletrônica verdadeira, por que, então, os usuários não pensam da mesma maneira?

Para os técnicos, a desconfiança é parte de sua natureza, mas não se pode esperar que tal característica seja inerente ao usuário comum. Em vez disso, os especialistas ainda ficam surpresos e até mesmo consternados quando veem internautas sendo vítimas desse tipo de armadilha.

Mas não pode simplesmente culpar alguém que tenha sido vítima de ataque phishing só porque resolveu acreditar em uma mensagem de cancelamento de uma compra feita em um site de e-commerce, com grandes chances de que uma compra de fato tenha ocorrido em tal site.

“Esta mensagem é de alguém que conheço, portanto é segura”

Quem lida diariamente com questões relativas à segurança eletrônica sabe que não se pode descuidar de spammers e de outros tipos de ataques que encontram maneiras de burlar o campo “remetente” em uma mensagem eletrônica.

Existem diversas formas de fazer isso, mas sua mãe ou mesmo a secretária da empresa pode ter conhecimento suficiente para concluir que um e-mail que fale de uma super liquidação, por exemplo, não tenha mesmo sido enviado por alguém conhecido.

Tudo o que os especialistas dizem é que o e-mail, como uma carta comum, pode trazer escrito no envelope o nome de um remetente que conhecemos sem que esta carta tenha realmente sido enviada por tal pessoa.

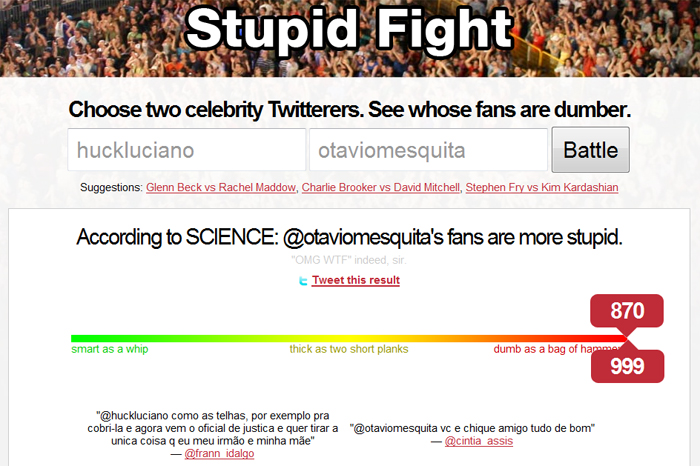

“Se um amigo publica um link do orkut ou Twitter, então ele é seguro”

As redes sociais cresceram muito em termos de popularidade e as comunidades – se é que podemos chamá-las assim – de criminosos virtuais já embarcaram nessa onda também. Mesmo porque na maioria das vezes são os mesmos que, antes, enviavam emails de spam ou phishing scams. Agora, dirigem seus esforços para onde as vítimas potenciais estão: as redes sociais.

Por meio de aplicações web tais como Cross-site Scripting (XSS), mensagens podem ser publicadas em redes sociais de forma que pareçam ter sido escritas por pessoas que conhecemos. Elas parecem legítimas, quando na realidade não são.

“Estou seguro se apenas ler um e-mail, sem clicar em nada ou abrir anexos”

Bons tempos aqueles em que, para ser infectado, o usuário precisava clicar em um arquivo executável ou abrir voluntariamente um anexo que chegasse pelo e-mail para que a praga, qualquer que fosse, começasse a agir.

Mas hoje existem diversos modos pelos quais um criminoso virtual utiliza um e-mail para atingir seus objetivos sem que o destinatário da mensagem precise clicar em um link qualquer.

Isso pode ser feito, por exemplo, por meio de HTML IMG ou IFRAME tags, em combinação com técnicas de XSS a partir de um site vulnerável. Muitas destas técnicas podem ser tão perigosas quanto um arquivo executável que venha como anexo no e-mail.

O problema é que a maior parte dos usuários sequer sabe disso e pouco se ouve a indústria de segurança fazer qualquer coisa para evitar que isso ocorra.

“Clicar em uma URL mas não fazer qualquer coisa no site que abrir me deixará seguro”

Indo um pouco mais além, qual o risco que se corre em visitar um determinado endereço na web se o internauta não fizer qualquer coisa além disso ao chegar no site em questão?

Converse com qualquer especialista em segurança e você vai obter uma relação de motivos para que isso não seja feito. Só que não se pode esperar que seu filho ou sua tia tenham noção disso, e que se lembrem dessas ameaças enquanto estão passeando pela internet. E muito menos culpá-los, depois, caso sejam vítimas de um ataque qualquer.

“O browser exibe o cadeado, então o site em questão é seguro”

Há anos a indústria de segurança vem dizendo para as empresas utilizarem SSL ao construírem sua páginas na web e, agora, o que ouvimos é dizerem que a criptografia oferecida SSL, por si só, não é necessariamente segura.

Note que sob a perspectiva dos usuários, nada do que estejam fazendo está errado. Os especialistas em segurança devem reconhecer também que mesmo os internautas mais bem intencionados, vez por outra farão algo ou tomarão uma decisão a respeito de algo que os irá colocar em risco. E farão isso não porque são tolos, mas pelo fato de os especialistas não compartilharem adequadamente do conhecimento que têm a respeito das ameaças à segurança. E deveriam fazer isso, sempre!

É provável que esse seja o ponto no qual a indústria de segurança mais falha. Por anos, ela tem tentado evitar que os ataques ocorram e faz isso advertindo os usuários a não fazerem coisas tolas como clicar em links. E, quando eles fazem isso, os especialistas dizem que a culpa por terem sido vítimas é do próprio usuário do PC, mesmo quando as orientações contrárias tenham sido publicadas em artigos especializados que falam a respeito de malware, ataques phishing e XSS. E tenham sido ouvidas por um número restrito de usuários.

Ok. A indústria de segurança tem feito mais que isso. Ela tem forçado os usuários a instalarem software antivírus, firewalls, detectores de todo tipo de malware e spyware e muito mais. E a pagar por isso, na maior parte das vezes. Mas não foi capaz de fazer nada para impedir que novas ondas de ataques surjam, ano após ano.

Não quero ser mal interpretado e não estou dizendo que há uma solução simples e definitiva para essa situação. O problema é muito amplo e uma solução para esta situação não será facilmente alcançada.

Entretanto, os programas de computador, do mais básico deles – o sistema operacional – passando por clientes de e-mail, programas navegadores etc., devem ajudar os usuários a fazerem coisas em seus computadores de forma segura. Tais soluções precisam ser suficientemente espertas e resilientes para que os usuários possam fazer o que eles querem fazer, e não deixar de funcionar se algo der errado ou fugir às regras.

* Kenneth van Wy atua há mais de 20 anos no segmento de segurança, tendo trabalhado para o CERT/CC da Carnegie Mellon University e no Departamento de Defesa dos Estados Unidos.