1. Jailbreak no iPhone

Cansado da tirania imposta pela Apple? Não admite ter gasto a bagatela de três salários mínimos por um gadget que não permite a operação por canhotos? Jailbreak é o nome da suposta solução. Com esse recurso, você poderá instalar programas não chancelados pela equipe de Jobs. A maneira mais fácil de fazer valer a carta de alforria digital chama-se Jailbreakme: basta visitar o site usando o navegador Safari de seu iPhone e pronto. Proprietários de iPads e iPhones Touch também podem usá-lo, contanto que estejam rodando o IOS 4.01.

Uma vez livre, você pode dizer adeus às operadoras que mantém contratos de exclusividade para distribuição do aparelho, como ocorre nos EUA.

Qual é o galho?

Jaibreak é um jogo de gato e rato, em que cabe à Apple perseguir quem realiza a operação no sistema. Ainda não aconteceu, mas se um dia o gato cismar que nenhum aparelho com jailbreak deva voltar a funcionar, o adorado GPS, browser e centro de multimídia com funções de celular pode virar o peso de papel mais caro da história.

2. Abrir a caixinha de Pandora

O serviço de streaming de músicas representa um marco na vida de muitas pessoas, inclusive desta que vos escreve. Diferente das tradicionais emissoras de rádio, o Pandora toca músicas que nunca ouvi e, mesmo assim, gosto.

O chato no Pandora é que você não pode escolher esta ou aquela música. O programa tem vontade própria e pode levar horas para você escutar a trilha que não sai de sua cabeça. Mas até isso tem solução: o Orbit Downloader, software que realiza a captura de sons que sejam tocados nos browsers Firefox ou no IE. Usar o Orbit não custa nada, basta você se esquivar da instalação de barras de tarefas bizarras e não permitir que ele altere o seu buscador padrão.

Onde mora perigo?

Os termos de uso do Pandora proíbem a cópia, o armazenamento e a modificação ou apropriação do conteúdo distribuído na rede. Se a moda pega, é provável que o Pandora feche as portas e eu vou até sua casa lhe fazer uma visita, junto de meu amigo Chuck Norris.

3. Ter 8 contas distintas no Facebook

O perfil na rede social de Zuckerberg tem várias funções, além de maldizer um ex-rolo ou de declarar o profundo desamor por seu chefe, entre essas possibilidades encontram-se o “curtir” algo sem maiores repercussões ou jogar Farmville e outros passatempos, sem temer que sua real identidade caia na mão de inescrupulosas empresas ou perturbar seus amigos verdadeiros. Bastam uma foto mais ou menos, um e-mail e uns detalhes nada comprometedores.

Outra opção oferecida é a criação de uma segunda conta, exclusiva para ser visitada por seus pais, parentes próximos e outros seres aos quais não se pode simplesmente dizer: não, eu não vou te adicionar.

Bacana, não é? Sim, é bacana, mas não é legal. De acordo com os termos de uso do Facebook, a criação de duas contas distintas para a mesma pessoa pode ser o motivo para a deleção total e absoluta de todas as contas paralelas além da oficial, é claro.

4. Brincar na Wikipedia

Soube da última? Brasília vai passar a se chamar Bozolândia e o verdadeiro nome de Maitê Proença é Ariovaldo Sakahashi. Pois é, eu também não fazia ideia, até ler isso na Wikipedia. Muitas pessoas têm enorme prazer em inventar fatos esdrúxulos e inseri-los na forma de informação no acervo colaborativo a espera de alguma menção ao “fato”. Passa algumas semanas até que alguém preocupado com o valor nutricional da informação disponível no Wikipedia apague a história de nomes e origens esquisitas, esse bastião da informação verossímil deixa um comentário sobre a brincadeira de outrem, e tem aquilo que alguns insistem em chamar de diversão.

Mas é divertido. É mesmo, que tal ter seu direito de edição na Wikipedia revogado? Pois é o risco que se corre ao tentar ensinar às crianças que leite com manga mata.

5. Pagar para acessar conteúdo?

Promoção espetacular. O jornal eletrônico oferece acesso irrestrito ao conteúdo por 5 reais ao mês, que tal? Mas, não. Você insiste em usar os dados de login do conhecido; afinal de contas, pagar pra quê? Melhor acessar o Bugmenot. Um site que mantém nomes de usuários e logins para acesso a sites como o The New York Times, o Washington Post, entre outros. O Bugmenot possibilita que você deixe comentários arrasadores sem precisar se identificar.

As “vantagens” são economizar quatro passagens de ônibus ao mês e fugir de emails com anunciantes que “entendem você”.

As desvantagens são mais um voto em favor da morte do jornalismo sério, objetivo e de qualidade.

6. Sequestrar uma conta de Twitter ou de rede social alheia

Sabe aquelas seis horas de espera no saguão de aeroporto? É muito tempo para matar, não é? Então que tal invadir a conta do Twitter daquela senhora ao seu lado? Hacker? Não, não precisa ser; basta instalar o Firesheep e realizar o login em uma rede pública. O Firesheep notifica quando alguém se conectar usando uma conexão não segura e, se você quiser, poderá capturar um cookie em pleno vôo. Arraste esse cookie para a janela do Firesheep e pronto, você acaba de assumir a identidade de uma senhora com 62 anos de idade e três netos. O que você vai fazer com essa informação fica a seu cargo. Para não correr o risco de alguém fazer o mesmo com você, é interessante instalar o Force TLS, plugin para criptografar as comunicações em redes WiFi públicas.

Mas não faça isso. Além de violar os termos de uso dos sites que mantém as contas, estará violando a intimidade de outra pessoa. Dependendo de como se aproveita dos dados, pode inclusive ser responsabilizado por fraude e ficar sujeito às punições previstas em lei.

7. Wii pra que te quero?

Os engenheiros da Nintendo são muito espertos. Desenvolveram um videogame em forma de DVD Player que, espantosamente, não reproduz o conteúdo de DVDs, a não ser que você deseje.

As instruções para desbloquear funções no Wii podem ser obtidas no site WikiBrew.org.

E que vantagem eu levo nessa?

Você poderá assistir a filmes em DVDs e usar aplicativos como o WiiRadio. Outra possibilidade oferecida pela quebra das proteções padrão do Wii é salvar sessões de jogos em um drive externo.

E não pega nada? Pega. Experimente levar um Nintendo Wii para consertar. A garantia foi para o espaço. Resta a você usar aquela chave de fendas de maneira muito cuidadosa.

8. Sabemos que @realwbonner é o nome de usuário do apresentador do jornal na televisão, afinal de contas, é uma conta verificada. Mas o que dizer de perfis no Twitter como @chucknorris? Pois é, essa conta é falsa. É um daqueles perfis criados para ludibriar internautas que caem de paraquedas no playground digital. Enquanto alguns deixam explícito o fato de serem frios, outras tentam se passar por originais, seja por diversão ou movidos pela pura maldade.

É divertido, pois, igual aconteceu com a conta (fria) @BPGlobalPR, que se fazia passar por Twitter da empresa de petróleo responsável pelo vazamento de milhões de toneladas de óleo cru no Golfo do México, você pode ter seus 15 minutos de fama e fazer uma multinacional passar por uma tremenda de uma saia justa.

E? E aí que, igual acontece com o Facebook, o Twitter vai suspender sua conta se verificar que não se trata de uma paródia e sim de uma tentativa de assumir identidade alheia, também conhecida por crime de estelionato. Sua situação pode passar de brincadeira digital para uma pena em forma de prestação de serviços públicos ou doação de cestas básicas. Pode escolher.

9. E-mail

Já dizia o ditado “se não quer que saibam de algo, não comente”. O e-mail é provavelmente o pior jeito de manter uma informação protegida. Cópias da mensagem “secreta” ficaram por todos os cantos. Em seu computador, no computador de quem recebeu o e-mail e em todos os servidores por quais a mensagem passou. O mesmo pode ser dito sobre as mensagens que você passou de seu celular.

Tem solução para esse dilema?

Tem. O nome do recurso que vai impedir que toda e qualquer comunicação seja armazenada chama-se VaporStream.Com base nesse serviço os usuários podem trocar mensagens que são impossíveis de copiar, de armazenar, de copiar ou de encaminhar. Para usar o VaporStream é essencial que os dois usuários tenham o programa instalado e que, para tal, desembolsem perto de oito dólares ao mês. O VaporStream sequer exibe os nomes dos usuários ao mesmo tempo, então uma captura de tela não tem muita utilidade.

Acontece que empresas de determinados setores, como o financeiro ou ligadas à saúde, são obrigadas a manter um registro de suas comunicações.

10. Espionar SMS alheios

Enquanto você está na sala, o silêncio no quarto dos filhos de 10 e 12 anos o deixa intrigado. Não estariam eles enviando mensagens inapropriadas com outras pessoas? Por 50 dólares, os softwares MobileSpy e eBlaster Mobile vão copiar você para cada mensagem enviada a partir dos celulares dos petis.

Mas não caia na tentação de instalar esses programas no smartphone de sua esposa para verificar que salão de beleza é esse que fica aberto até as onze da noite e liga quatro vezes ao dia para saber se o compromisso será mantido. Acompanhar as atividades digitais é, exceto em caso de expressa liberação por um juiz, proibido. No caso dos filhos, não há esse impedimento, contanto que o aparelho que usam seja seu.

11. Baixar conteúdo do YouTube

Eu tento, mas não compreendo por que minha filha ama o tal do Justin Bieber. Para fugir do drama de ter de esperar enquanto ela assiste pela 27ª vez o mesmo vídeo do artista mirim pulando na tela, instalei um software que permite armazenar a música no disco rígido, gravar em um dispositivo portátil e deixar que ela passe as próximas três horas no quarto com o dedo em cima do botão replay, enquanto verifico meus emails.

O nome do programa usado é KeepVid. Além de salvar o vídeo, ele realiza a conversão do conteúdo para os formatos 3GP, FLV e MP4. Aos onze anos de idade, minha filha pode gravar centenas de vídeos de Bieber e de gatinhos brincando na grama (outro tipo de vídeo favorito dela) liberando a banda de casa e permitindo que papai trabalhe em paz. Ah! E tudo isso, sem custo.

A vantagem: não sei. Existe alguma vantagem em ter vídeos do Justin Bieber no iPod?

Por que não fazer? Por quebrar os termos de uso do canal de vídeos, que proíbe expressamente o uso de qualquer meio ou dispositivo para possibilitar a reprodução do conteúdo de outras maneiras que não sejam o próprio site ou, no caso de conteúdo liberado para inserção, a partir de outros sites.

12. Livre-se dos DRM

Antigamente, todos os arquivos de áudio que chegavam ao Napster eram cercados de travas digitais que impediam sua reprodução em determinados dispositivos ou sua conversão para formatos abertos. E agora, o que fazer quando você quer transferir uma música para seu mp3player, mas não consegue converter os hits de John Denver e o disco do grupo de pagode KiSapeka?

Para dar conta dessa proteção, Steve Jobs em estreita parceria com Deus, criou o “analog hole”, uma maneira de gravar as músicas em um CD comum e, depois, compactar as trilhas no disco rígido no formato que achar melhor. Caso ache esse processo demorado demais, pode usar o software Tunebite ou o NoteBurner (ao custo de 40 dólares cada). Esses aplicativos eliminam o processo de gravação do CD, por emular um drive virtual a partir do qual a conversão fica bem mais fácil.

Fantástico, não? Afinal de contas você comprou o direito de ouvir essa música e deveria ser capaz de fazê-lo onde achar melhor.

Mesmo assim, é crime. Toda e qualquer tentativa de quebrar proteções digitais constituem infração da lei de direitos de Copyright. Apesar da probabilidade de ser julgado por esse crime ser próxima a zero, crime continua sendo crime.

13. Realizar root em aparelhos com o Android

Quer dizer que você gastou outros três salários mínimos para comprar o aparelho mais sofisticado da Motorola e agora espera que a empresa tão atenciosa na hora de vender o smartphone atualize o sistema operacional. Talvez seu caso seja de extremo ódio a alguns aplicativos que vêm instalados por padrão, como ocorre com o MotoBlur. Então chegou a hora de você virar dono da situação e ser o mestre definitivo do seu Android.

Para isso, é preciso que você consiga uma ROM que funcione em seu modelo de celular. Depois de baixado o pacote, siga corretamente as instruções dadas por simpáticos hackers do tipo Android, como The Unlockr ou Hack-A-Day.

Libertas que sera tamen, ou, liberdade ainda que tardia, é ou não, é? Mais ou menos. Assim como a Apple, a Google também não aprova oficialmente esse tipo de operações em seu sistema. O que era doce pode virar amargo, assim que a empresa achar que basta.

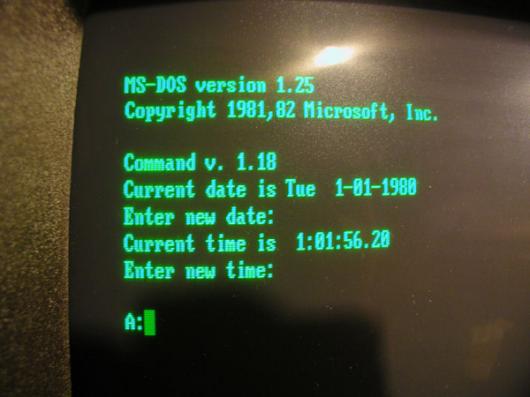

14. Jogos DOS – de graça!

Sua máquina do tempo quebrou e ainda não existe uma maneira comprovadamente eficaz de voltar uns 20 anos no tempo. Mas isso não significa que toda aquela diversão que sentia ao executar aplicativos escritos para DOS, como nos bons tempos de 1998, não volte nunca mais.

Existem sites encarregados de distribuir versões de jogos DOS chamando-nos de Abandonware (literlmente “coisas abandonadas”). Então, quem sabe, jogar uma ou 22 horas de Doom 2 volte a ser uma alternativa viável em seu Windows 7 para as tardes chuvosas.

Acontece que, apesar de bastante antigos, esses jogos ainda estão protegidos por direitos autorais e comerciais. Pense duas vezes antes de violar essas leis.

15. Quer dizer que entre seus passatempos prediletos está a atividade de baixar filmes e seriados de TV da Internet. Agora imagine se houvesse um software que o avisasse cada vez que um novo episódio de Friends, Lost ou BBB estiver disponível em um dos intermináveis repositórios de Torrent.

Pois é exatamente o que o Kamorra’s ShowRSS faz. Alimentado por feeds RSS, esse software possibilita o download de Torrents com um único click. Chega de vasculhar a web atrás de filmes e episódios perdidos.

Mas não é bom fazer isso. Como você bem sabe, esse material é protegido por leis de copyright e sua partilha é inimiga número um do faturamento da indústria de entretenimento. Vai comprar essa briga?