Após o Google anunciar o fim do Orkut em setembro de 2014 para se dedicar a plataformas como Youtube, Blogger e Google+, a internet brasileira foi tomada por um clima de saudade. Em outras redes sociais, como Twitter e Facebook, internautas relembram a trajetória da rede social que sai de cena pouco depois de completar 10 anos. Segue uma lista com funções e características exclusivas do site criado pelo engenheiro turco Orkut Büyükkokten que você certamente sentirá falta.

1. Depoimento

A possibilidade de enviar depoimentos com elogios e declarações aos amigos sempre foi um dos maiores atrativos da rede social. Muitos usuários adaptaram a finalidade dos testemunhos e passaram a usar a ferramenta para o envio de mensagens privadas (inbox) com fofocas e cantadas que, obviamente, não podiam ser lidas por qualquer pessoa. O alerta de “Não publicar” vai deixar saudade.

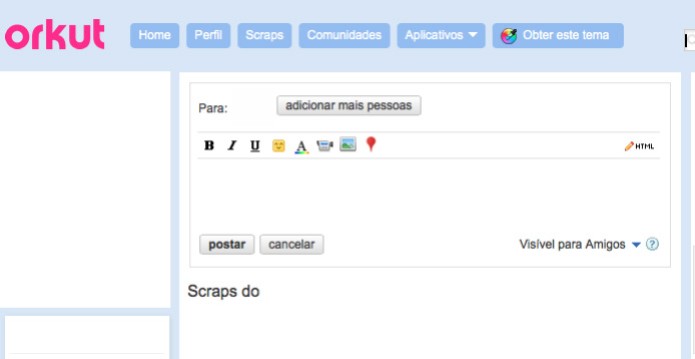

2. Scraps

Espaço para troca de mensagens cheias de emoticons, gifs e animações, o mural de recados ajudava não só na comunicação, como também a “stalkear” os amigos, namorados, familiares e, claro, rivais.

3. GIFs

O Orkut e os GIFs nasceram um para o outro e, neste ponto, é provável que o Facebook nunca consiga superá-lo. As páginas da rede social do Google ficaram mais coloridas com ursinhos, flores, bonecas e corações animados, que anos depois passaram a fazer sucesso em redes como Twitter e Tumblr.

4. Comunidades

As comunidades foram o maior destaque do Orkut. Todos os tipos de assuntos, sejam eles úteis ou não, ganhavam discussão no formato de fórum – diferente do sistema de grupos utilizado pelo Facebook. Já os temas que fugiam do proposto para aquele espaço vinham organizados com o “off Topic”, o que facilitava a navegação e visualização das conversas realmente importantes e as respostas sobre elas.

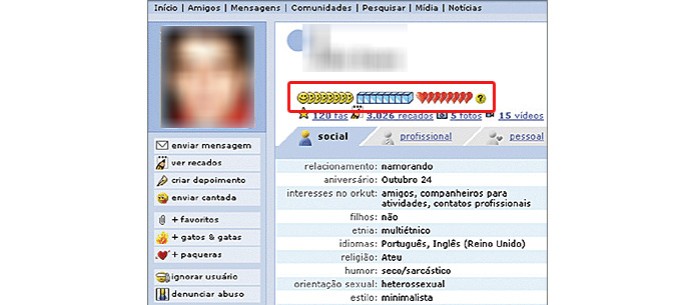

5. Ranking

A reputação do usuário foi medida até 2009 por quatro ícones: o sorriso para demonstrar a porcentagem de confiabilidade, o cubo de gelo com o percentual de pessoas que o achavam legal e o trio de corações representando o quanto alguém era considerado sexy pelos amigos da rede. A estrela amarela e o número correspondente mostravam o total de fãs. Tanto os cubos quanto o sorriso e trio de corações foram eliminados no redesenho do Orkut em 2009. Apenas a estrela permaneceu até o fim.

6. Sorte do dia

Misto de afago e mensagem motivacional, a sorte do dia era a frase para incentivar o usuário a começar sua rotina. Conteúdos com valorização da autoestima e superação davam força à ferramenta.

7. BuddyPoke

Criado para ser a reação aos jogos viciantes lançados pelo Facebook, o BuddyPoke permitia criar um avatar animado fiel à aparência do usuário. A rede social também turbinou o app com avatares em GIF.

8. Temas

A possibilidade de personalizar a página do perfil foi uma das grandes novidades lançadas pelo Orkut em 2010, com o “Novo Orkut”. Os usuários podiam decorar sua páginas pessoais com desenhos e papéis de parede usando temas como futebol e música, da cor que fosse de sua preferência.

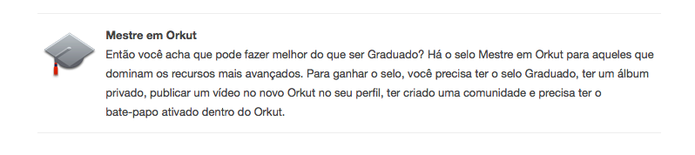

9. Selos

No mesmo redesenho de 2010, o Orkut criou ferramenta de selos. Ela mapeava a interação do usuário com o Orkut e conferia selos e medalhas para o tempo que o usuário estava na rede.

10. Visitante recente

Ao contrário do Facebook, onde a ‘espiadinha’ ao perfil alheio é anônima, o Orkut sempre permitiu visualizar os visitantes recentes. Por meio dela era possível saber quem viu seu perfil. Entretanto, ao habilitar a função, o usuário também aparecia no visualizador das pessoas que visitava.

11. Aplicativos

Em 2008, a rede lançou aplicativos e os integrou à aba de atividades, mostrando aos amigos todos os apps adicionados. Entre os primeiros a serem lançados estavam o famoso BuboMe e o iRead..

12. Fakes

Quem nunca esbarrou em ídolos teen como Britney Spears no Orkut, provavelmente perdeu a chance de interagir com pessoas que usavam fotos de cantoras, atrizes e celebridades em seus perfis falsos da rede social. Durante muitos anos, usuários da rede social se divertiram ao se passarem por outras pessoas, experimentando o limite entre a fantasia e a realidade que não é permitido no Facebook.

13. Convites para o Orkut

Nas primeiras fases, o acesso ao Orkut era restrito. Como numa balada super VIP, só entrava no site de relacionamentos quem recebesse convite de um amigo. Após anos com acesso liberado para todos, o Orkut recorreu novamente à ideia de exclusividade no lançamento do Novo Orkut, quando só usuários convidados tinham acesso ao novo layout da rede.

14. Migrakut

O aplicativo criado pelo brasileiro Rafael Zanoni permitia copiar fotos e álbuns do Orkut e importá-los para o Facebook. Bastava conceder permissão ao app no Facebook, selecionar os álbuns e copiá-los. Depois de o app ficar famoso, o Google impediu a exportação de dados do Orkut direto para o Facebook. Atualmente, só é possível baixar scraps, fotos e dados para o computador com o Google Takeout.

15. Orkut ao Vivo

A rede social apostou no lançamento do Orkut Ao Vivo em 2011. O canal trazia entrevistas e shows em formato intimista transmitidos via Youtube. A cantora Pitty foi a primeira a participar do projeto, que também contou com nomes como Sandy, Fiuk, Fresno, O Rappa, entre outras estrelas nacionais. O projeto continua no YouTube agora “powered by Google+” como Google Plus Ao Vivo.

Bônus: Blog do Orkut

Imagina-se que, com o fim do Orkut, o Google não manterá o tradicional blog com dicas para a rede social e posts sobre os eventos importantes na plataforma. O último deles é o mais fúnebre. Com título de “Adeus ao Orkut”, coube ao endereço blog.orkut.com dar o último suspiro da rede social.