Login remoto e mobilidade são alguns dos avanços trazidos pela tecnologia. A finalidade desses recursos, porém, deve se dar em torno dos negócios. Na medida em que pequenas e médias empresas se encantam pelas facilidades e buscam nelas uma fonte de vitaminas que as cure da longa gripe da crise, as mídias sociais e as formas de acesso à distância fazem parte das peças centrais no tabuleiro das companhias. Possibilitar aos empregados o acesso remoto pode ajudar as empresas a alcançar os objetivos, agiliza o atendimento ao consumidor e acelera a dinâmica do modelo de negócios.

Importante ressaltar que aumentar a mobilidade implica em aumentar os riscos à segurança dos sistemas informatizados, aos dados e à saúde da empresa em geral. É sabido, por exemplo, que o crescente uso das redes sociais e de compartilhamento de conteúdo na web carrega o uso do sinal de conexão e expõem a rede a pragas virtuais e vírus. Usar esses canais com notebooks ou outros dispositivos portáteis só faz aumentar o perigo.

Essa tendência desafia as pequenas e médias corporações a monitorar o acesso à rede e o tráfego de dados, os sistemas operacionais dos dispositivos usados nesses acessos e a criar um ambiente controlado e, ao mesmo tempo, descomplicado. O principal motivo para as empresas restringirem o acesso via dispositivos móveis ou permitir esse recurso apenas aos funcionários selecionados é a segurança, ou melhor, a falta desta.

Sem dúvida, a decisão de escancarar o acesso à rede para dispositivos móveis sempre traz riscos embutidos. Sem as devidas medidas de segurança resta às organizações rezar para que não ocorram furtos de dados, abuso da estrutura da rede, infestações de vírus, de trojans e outras mazelas endêmicas de rede. Listamos seis vacinas importantes no aumento da imunidade do sistema de dados das empresas contra ataques móveis.

1 – Blindar a VPN

Decidir usar uma VPN para os acessos requer um estudo cuidadoso das informações que a organização quer partilhar nessa modalidade de acesso. Caso pretenda executar a transferência de dados confidenciais, o conselho é desconfiar das opções de VPN pré-instaladas.

Apesar de vários sistemas operacionais disponibilizarem protocolos VPN padrão, é comum basearem a autenticação dos usuários em login e senha simples e dispensarem autenticações robustas e elementos de criptografia, deixando as portas abertas para a ação de hackers e outros invasores, como os bots e vírus.

Uma sugestão para incrementar a segurança nos acessos VPN é direcionar todo o tráfego IP para passar pelo túnel VPN e garantir apenas acessos seletivos. Um esquema de várias camadas é a melhor opção. Mas nenhuma VPN que pretenda ser sofisticada e usada para a comunicação de aplicativos críticos e de dados vitais poderá abrir mão de ferramentas adicionais para autenticação e criptografia de dados.

2 – Blindar os dispositivos móveis

Usuários com acesso a notebooks e a smartphones requerem estratégias de segurança. Nesse elenco de estratégias entram a combinação de senhas, uso de firewalls, criptografia parcial ou integral de discos rígidos e o uso – absolutamente indispensável – de softwares atualizados de antivírus e antispam. A maioria dessas alternativas pode ser implantada de maneira franca e transparente, e irá ajudar no combate às invasões e à perda de dados.

3 – Senhas e criptografia

Certifique-se de todos os dispositivos móveis estarem protegidos por senha e por criptografia. Se possível, implemente um esquema de geração de senhas válidas para uma única sessão. Caso o pacote contendo essa senha seja sequestrado, ele permitirá o acesso por apenas uma única vez.

Altamente recomendável é instruir os funcionários a criar senhas robustas e a abolir o uso das palavras “senha” e “12345” nos dispositivos. Senhas que se prezem são compostas por uma combinação de caracteres alfanuméricos maiúsculos e minúsculos.

4 – Defina políticas para acesso com dispositivos móveis

Admitir que a maioria dos usuários não presta muita atenção para a segurança até que ocorra um desastre é o primeiro passo em direção à erradicação dos riscos. Logo, o aconselhável é realizar treinamentos e colocar os funcionários a par do perigo que correm quando menos desconfiam.

Sessões de capacitação para o uso adequado de smartphones e correlatos é, juntamente com a constante lembrança de manterem-se às regras estabelecidas, um excelente remédio.

Para finalizar, seguem duas dicas que você não vai querer aprender da maneira mais difícil, acredite.

5 – Mantenha o rebanho de dados confidenciais no cercado

Os casos de furtos e roubos de dispositivos móveis tem aumentado radicalmente. A maioria contém dados pessoais e alguns de ordem estritamente confidencial. Boa parte dos casos de extravio comprometem dados privados e números de cartão de crédito, de acesso e mais. Em 2010 um notebook contendo dados médicos de 12,5 mil pacientes foi roubado de dentro de uma residência na Flórida, EUA.

Esses casos não são exatamente novidade e trazem uma importante dica: dados preciosos precisam ser submetidos a esquemas de segurança que envolvam criptografia de várias camadas. Mesmo que o notebook vá parar indevidamente na mão de alguém, a leitura dos dados deve ser dificultada ao máximo.

Se a companhia não puder garantir a segurança dos dispositivos móveis, ela deverá impedir que eles cheguem ao sistema de arquivos dos notebooks e smartphones, ficando no servidor da corporação, em um lugar bem seguro. Configure os sistemas para autenticação de acesso seguro, mesmo a partir de locais remotos, aproveite e impeça que sejam realizados downloads.

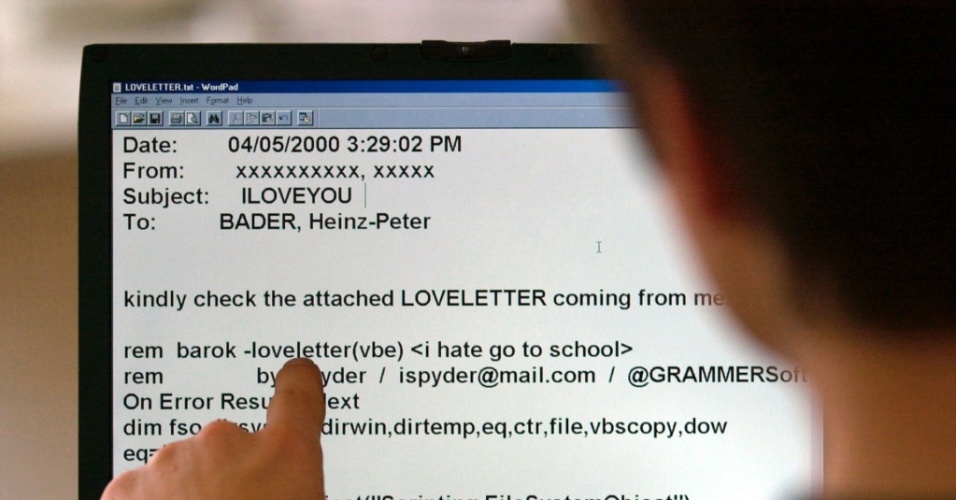

6 – Cuidado com os e-mails

Esse assunto já foi discutido à exaustão. Mesmo assim, nunca é suficiente. Boa parte dos riscos do uso de dispositivos móveis advém dos próprios usuários. Isso inclui o acesso aos emails particulares. Sendo assim, cabe a eles tratar o assunto de segurança dos laptops e iPhones como se fosse um problema particular.

Instrua os funcionários sobre métodos de se prevenir contra vírus e outros softwares danosos que podem estar escondidos em mensagens de email com anexos. Certifique-se que cada um dos empregados esteja alertado sobre a execução de arquivos desconhecidos. Concluindo, não permita que saiam abrindo todo e qualquer anexo de origem suspeita.